Gli smartphone, i tablet e i dispositivi mobili in generale hanno vissuto negli anni passati una forte crescita in termini di distribuzione ed utilizzo, sia in ambito privato che in ambito aziendale.

L’innalzamento delle caratteristiche tecnologiche dei dispositivi e il costo sempre più appetibile per ogni tipologia di utente ha consentito di introdurre e utilizzare in modo intensivo tali dispositivi anche per svolgere le quotidiane attività lavorative, oltre naturalmente a navigare il web piuttosto che telefonare e scambiare messaggi con altre persone.

Per tali ragioni le aziende, già da qualche tempo, si devono confrontare con l’introduzione della mobility all’interno del proprio perimetro e alle sfide di sicurezza determinata anche dalla promiscuità con cui le persone utilizzano i propri dispositivi personali per usi aziendali.

L’ormai ultra-inflazionato fenomeno del BYOD (Bring Your Own Device), è una delle possibili forme di utilizzo della mobility e uno degli elementi di rischio da considerare quando si parla di sicurezza delle informazioni in ambito aziendale.

In questo contesto nasce e si sviluppano le soluzioni di Mobile Device Management (MDM), con l’obiettivo di gestire in modo efficace e semplice tutti i dispositivi mobili che ruotano intorno ad una determinata azienda e ai suoi dipendenti. In minore misura, i sistemi MDM sono utilizzati in ambito domestico, da utenti avanzati che vogliono attivare particolari funzioni di sicurezza.

Nel tempo, il concetto generale di gestione dei dispositivi mobili si è esteso, differenziando in ambiti specifici che hanno ricevuto diverse denominazioni ulteriori all’MDM, tra cui Mobile Application Management (MAM), Mobile Content Management (MCM), Mobile Email Management (MEM), Mobile Browsing Management (MBM), ecc. Tuttavia, anziché districarci in questi acronimi, in questo articolo parleremo genericamente di MDM per indicare tutto il mondo che appartiene alla mobility.

Aspetti comuni delle soluzioni di Mobile Device Management

Il contesto delle tecnologie e dei software MDM continua ad essere in evoluzione, anche se la maggior parte dei software si sta stabilizzando su una serie di funzionalità considerate basilari. Tra queste:

- la possibilità di gestire e proteggere una serie diversificata di device con sistemi operativi

- la possibilità di eseguire azioni in tempo reale

- l’implementazione delle contromisure di sicurezza

Inoltre, sono sempre più presenti funzioni per supportare la sincronizzazione di file e la condivisione, per la distribuzione dei file sicura, sincronizzazione e backup delle informazioni, nonché funzioni specifiche per l’operatività aziendale.

Le migliori soluzioni MDM

Al crescere della domanda di soluzioni MDM è chiaramente cresciuta anche l’offerta dei vendor, tanto che sul mercato sono disponibili una serie di possibilità, ognuna con i suoi pregi e i suoi difetti. Come detto, generalmente, le soluzioni si stanno allineando relativamente alla funzionalità di gestione di base, mentre maggiori differenze si trovano nelle funzioni avanzate come la containerizzazione, la gestione delle applicazioni, la condivisione di documenti.

Anche i modelli di delivery delle soluzioni si sono evoluti, lasciando spazio sia a soluzioni centralizzate classiche, sia a distribuzioni fornite come servizio Software-As-A-Service.

La scelta della soluzione MDM più adatta passa quindi dalla sperimentazione sul campo o da un’attenta selezione e analisi del rapporto costi benefici. Diverse società di analisi aiutano tale scelta, fornendo dei report informativi sui pregi e sui difetti delle soluzioni MDM più note.

Tra queste aziende c’è ovviamente anche Gartner, che da tempo segue il mercato MDM e distribuisce informazioni a riguardo. Nel seguito è riportato il “Magic Quadrant for Enterprise Mobility Management Suites” del 2016, che fotografa lo stato dell’arte delle soluzioni MDM.

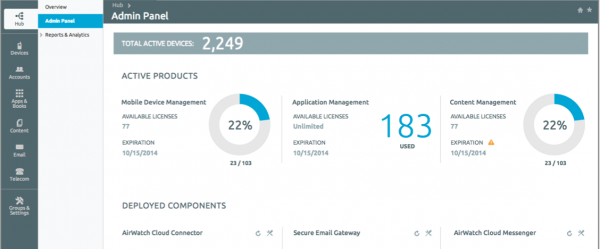

In questo articolo andremo ad approfondire la soluzione VMware AirWatch

L’indubbio vantaggio immediato è che questa soluzione si è sempre più integrata con il mondo VMware, della virtualizzazione

AirWatch è ormai un software solido, integrabile console amministrativa centralizzata

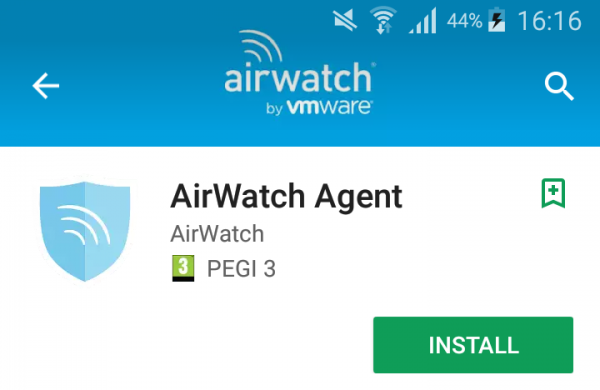

AirWatch Agent

Oltre all’interfaccia di gestione, AirWatch è particolarmente apprezzata anche per la sua app mobile, poiché alla fine l’impatto maggiore di una soluzione MDM è quello lato utente. L’app è disponibile per tutti i principali sistemi operativi mobile, tra cui Android che utilizzeremo in questo articolo.

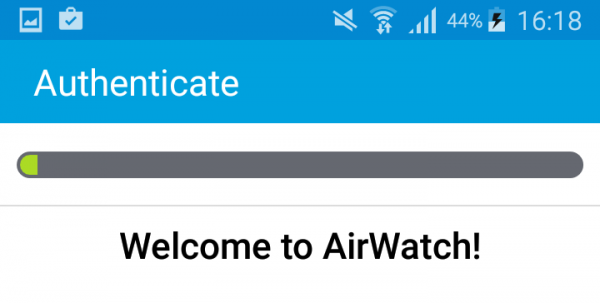

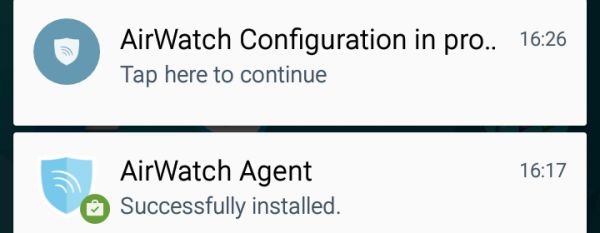

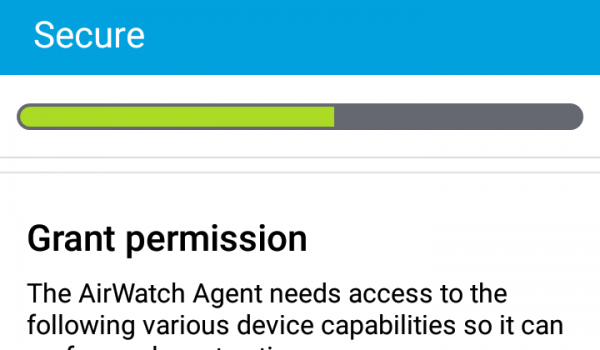

Una volta scaricato l'AirWatch Agent autenticazione

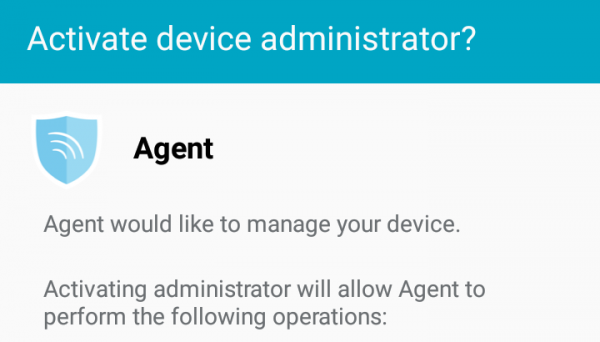

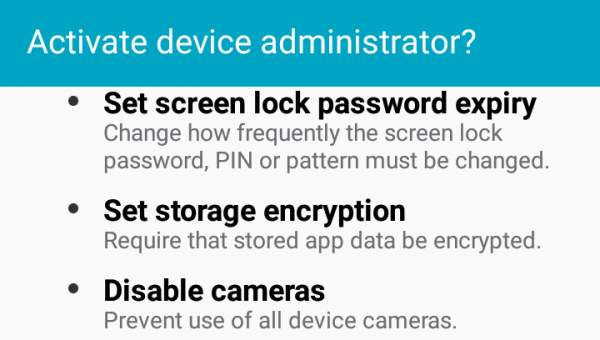

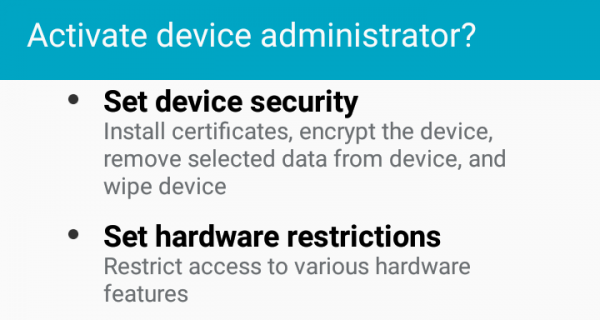

A valle dell’autenticazione, l’app mostrerà tutti i permessi

Una volta eseguiti questi step, l’app sarà effettivamente pronta all’uso e potrà iniziare il processo di prima configurazione e utilizzo.

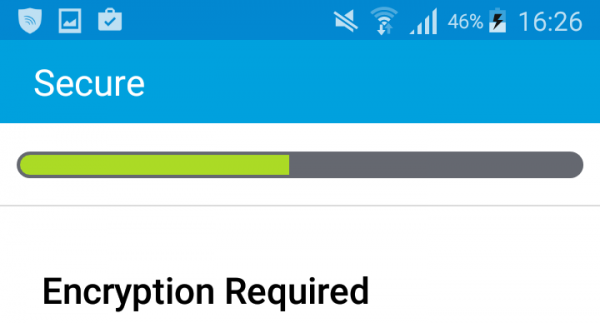

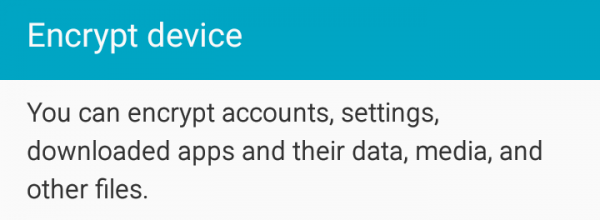

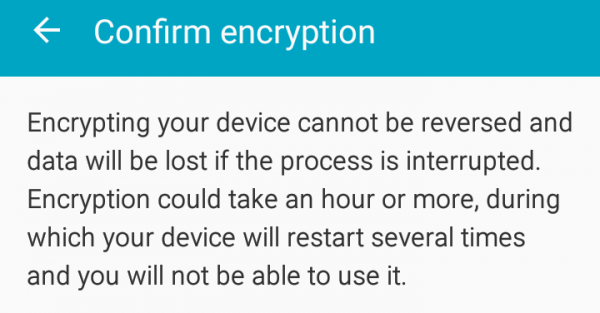

Nella maggior parte dei casi, la prima configurazione è costituita dalla cifratura del dispositivo

L'ultimo step, prima del processo di cifratura vero e proprio, è quello di scegliere se crittografare tutto lo spazio di memoria o solamente quello effettivamente utilizzato dai dati. Infine, l'utente dovrà inserire il PIN di sblocco del dispositivo per conferma e il sistema inizierà la cifratura (riavviando diverse volte il dispositivo).

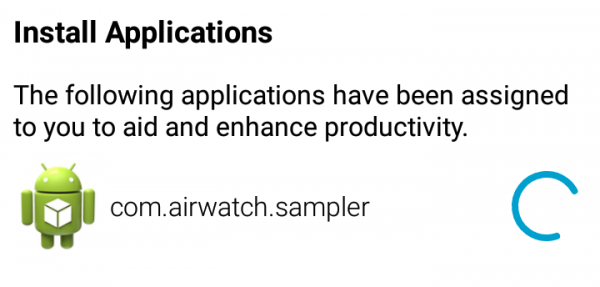

Quando il dispositvo sarà cifrato, e avremo nuovamente confermato l'accettazione dei permessi dell'app, potremo procedere alle configurazioni successive. Il sistema MDM installerà infatti tutte le applicazioni consentite

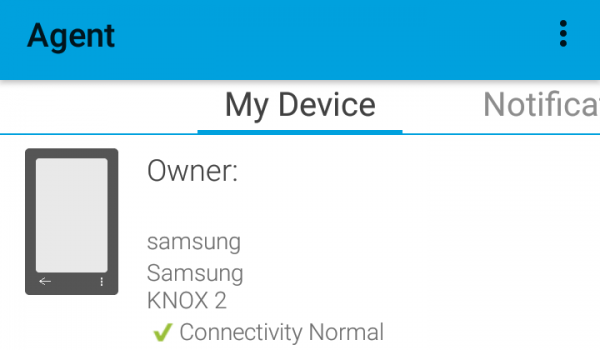

Al termine dell'installazione delle app finalmente il nostro agent ci mostrerà una schermata riepilogativa

- lo stato del dispositivo

- la compatibilità con le policy previste

- l'elenco dei profili installati

- l'elenco delle app

- altre informazioni, tra cui la versione dell'agent

Il dispositivo è ora completamente pronto all'uso aziendale in tutta sicurezza, è cifrato, può installare solo app consentite e può essere gestito remotamente tramite la console centralizzata.