Aircrack-NG è la più famosa suite di software dedicati al cracking delle chiavi WEP e WPA delle reti Wireless, i software inclusi nel pacchetto sono utilizzabili attraverso la riga di comando, condizione che costringe gli utenti a ricordare tutti i comandi.

In questo articolo illustreremo due software in grado di semplificare l'utilizzo di Aircrak-NG, e di sfruttare anche una serie di altri tool, per rendere il crack delle reti wireless un'operazione alla portata di tutti grazie a una confortevole interfaccia grafica.

Software per scoprire password: Fern WiFi Cracker

I software presi in considerazione sono Wifite e Fern WiFi Cracker, entrambi provati su Ubuntu Precise Pangolin. Inizieremo pertanto ad installare la suite Aircrack-NG fondamentale per poter eseguire qualsiasi cracking delle reti Wireless.

Ubuntu 12.04 non supporta più l'installazione di Aircrack-NG mediante il Software Center, dovremo quindi eseguire l'installazione manualmente compilando i sorgenti. Inizialmente procediamo ad un aggiornamento dell'indice dei pacchetti e l'installazione di due software fondamentali build-essential e libssl-dev:

sudo apt-get update

sudo apt-get install build-essential

sudo apt-get install libssl-devSuccessivamente scarichiamo ed estraiamo Aircrack-NG, sempre da terminale digitiamo:

wget http://download.aircrack-ng.org/aircrack-ng-1.1.tar.gz

tar -zxvf aircrack-ng-1.1.tar.gz

cd aircrack-ng-1.1Ora è necessario editare il file common.mak attraverso il vostro editor di testo preferito, noi useremo "nano":

nano common.makModificheremo la seguente riga

CFLAGS ?= -g -W -Wall -Werror -O3eliminando la variabile "-Werror", la nuova riga dovrà essere così composta:

CFLAGS ?= -g -W -Wall -O3Infine procediamo all'installazione di Aircrack-NG con i seguenti comandi

sudo make

sudo make installTerminata l'installazione di Aircrack-NG analizziamo nel dettaglio l'utilizzo dei due software candidati.

Come scoprire password con WiFiTe

Come per Aircrack-NG anche WiFite richiede dei software fondamentali che andremo sempre ad installare attraverso la nostra riga di comando

sudo apt-get install libpcap-dev

sudo apt-get install libsqlite3-dev

sudo apt-get install sqlite3

sudo apt-get install macchanger

sudo apt-get install pyrit

sudo apt-get install tsharkInfine installiamo l'ultimo software necessario, Reaver, in grado di effettuare un attacco Brute Force per recuperare la chiave di una rete WPA o WPA2.

wget http://reaver-wps.googlecode.com/files/reaver-1.4.tar.gz

tar -zxvf reaver-1.4.tar.gz

cd reaver-1.4

cd src

./configure

sudo make

sudo make installPer ultimo andremo ad installare WiFiTe attraverso il terminale

wget -O wifite.py http://wifite.googlecode.com/svn/trunk/wifite.py

chmod +x wifite.pyAvvieremo WiFiTe attraverso il comando sudo ./wifite.py oppure potremo visualizzare la guida dei comandi attraverso il parametro help

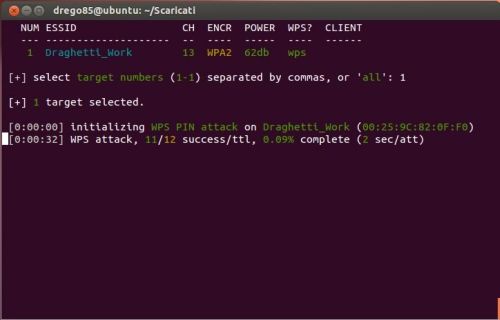

sudo ./wifite.py -helpUna volta avviato il programma in automatico ci verranno riportate tutte le reti wireless disponibili in zona, potremo quindi selezionare una singola rete wifi da analizzare oppure tutte le reti disponibili attraverso il comando "all". Una volta selezionato il target sarà il software ad avviare automaticamente la procedura di attacco per poter determinare la chiave wireless del bersaglio.

Fern WiFi Cracker

Fern è un software scritto in Python interamente gestibile attraverso una GUI, oltre ad offrire un valido supporto al cracking delle reti WEP e WPA/WPA2 permette di localizzare una rete Wireless sfruttando le API di Google Maps.

Fern richiede i seguenti pacchetti installabili attraverso la tradizionale riga di comando o il gestore dei Pacchetti di Ubuntu, per comodità useremo anche in questo esempio la riga di comando:

sudo apt-get install python

sudo apt-get install python-qt4

sudo apt-get install macchanger

sudo apt-get install xterm

sudo apt-get install subversionTerminata l'installazione dei software di supporto procediamo a scaricare Fern mediante Subversion:

svn checkout http://fern-wifi-cracker.googlecode.com/svn/Fern-Wifi-Cracker/

cd Fern-Wifi-CrackerPer avviare Fern digitiamo

sudo python execute.pySi avvierà automaticamente Fern WiFi Cracker e la sua relativa veste grafica, dovremo inizialmente selezionare l'interfaccia Wireless da utilizzare e successivamente avviare la scansione delle reti WiFi con il pulsante dedicato. Conseguentemente si abiliteranno i pulsante "WiFi WEP" o "WiFi WPA" nel caso vengano rilevate delle rete wireless con tali protocolli, basterà cliccare sul pulsante per avviare l'attacco.

Infine mediante l'utility Tool Box è possibile sfruttare lo strumento "Geolocatory Tracker" in grado di determinare la posizione di una rete Wireless.