Il Bug Bounty nasce dalla necessità delle aziende di testare la sicurezza della loro infrastruttura. Prima, infatti, questo compito era esclusivamente assegnato al settore IT interno dell'azienda e, come spesso accade, non tutte le problematiche venivano subito alla luce, facendogli rischiare faccia e denaro.

L'idea di aprirsi ad un pubblico più vasto, deriva dal semplice concetto che dice: "Ci sarà sempre qualcuno che ne sa più di te". E quale miglior modo di aprirsi, se non quello di invitare 7 miliardi di persone a parteciparvi? I vantaggi principali per l'azienda che apre un Bug Bounty Program sono:

- Avvalersi della "folla" partecipante

- Per quanto riguarda il lato economico, invece, è molto più vantaggioso pagare solo i bug validi

- Contatto diretto con i ricercatori

- E come ultimo punto, ma non meno importante, è che il Bug Bounty è un ottimo strumento per contrastare il black market

Gli svantaggi che potrebbero presentarsi nell'avviare un programma di Bug Bounty potrebbero derivare dalla scarsa qualità dell'infrastruttura, rischiando quindi un collasso delle macchine di produzione.

Nasce così una sorta di "febbre del bug" fra gli ethical hackers e security researchers di tutto il mondo, pronti a scovare le falle nelle più remote zone del sistema sotto analisi. Ma attenzione: come ogni "gioco" che si rispetti, ci sono delle regole da non violare per nessun motivo...

Come vedrete infatti sulla stragrande maggioranza dei Bug Bounty, i contest hanno delle limitazioni esplicite ed implicite. Fra le più comuni troviamo:

- DDoS - Non è possibile effettuare tentativi di Denial Of Service per evitare che l'infrastruttura risulti irraggiungibile anche ai normali utilizzatori, ma anche perché il DDoS non è considerato un bug;

- Brute Force

- Social Engineering

Per quanto riguarda i compensi offerti dai bug bounty c'è da dire che la maggior parte utilizza solo la "Hall of Fame", una pagina dedicata in cui si racchiudono i nomi e cognomi dei ricercatori che hanno segnalato il bug, per l'appunto: "Stanza delle fama".

Foto di copertina tratta da Shutterstock

Esistono diverse categorie di società che hanno fatto del Bug Bounty un business:

|

Aperte |

Centralizzate |

Competizioni |

On Demand |

|

Netscape |

iDefense |

Pwn2Own |

HatForce |

|

Mozilla Firefox |

ZDI |

Deutsche Post |

BugWolf |

|

Google Chromium |

CrowdSec |

||

|

Google Web |

CrowdSecurify |

||

|

Mozilla Web |

BugCrowd |

||

|

Barracuda |

|||

|

Hex Ray |

|||

|

Etsy |

|||

|

Nokia |

Aperte

Centralizzate

Competizioni

On Demand

- Il cliente richiede agli intermediari un test della sua infrastruttura;

- Gli intermediari danno al team tecnico tutte le informazioni utili per avviare la ricerca dei bug e delle regole da rispettare per quel determinato sistema bersaglio;

- Il team viene pagato dagli intermediari per ogni bug valido trovato;

- Gli intermediari vengono pagati (di più?) dal cliente per ogni bug valido riportato;

Per questa ultima categoria risulta chiaro che gli intermediari non potrebbero essere del tutto trasparenti con il team tecnico. Inoltre c'è da mettere in dubbio la questione della riservatezza dei dati: il team tecnico (che è composto da dozzine di security specialists) potrebbe rivendere a terzi i dati che riesce a tirar fuori dalla società bersaglio. E se così fosse, è possibile arrivare al colpevole?

I numeri del Bug Bounty di Mozilla

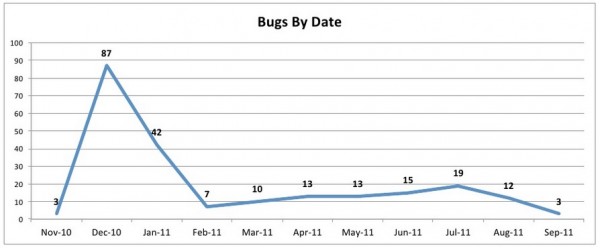

È arrivato il momento di dare uno sguardo alle statistiche di un Bug Bounty. I dati sotto riportati sono stati presi dalla presentazione di Michael Coates, durante la conferenza AppSecUSA del 2011. Riportano le statistiche del bug bounty avviato da Mozilla fra Novembre 2010 e Settembre 2011:

Come si può vedere dall'immagine, il picco più alto è stato raggiunto non appena la competizione è stata aperta al pubblico (Dicembre 2010). Questo potrebbe indicare che c'erano molte persone che avevano trovato dei bug ed erano in attesa di poterli vendere a terzi (oppure li usavano per scopi personali). Passato questo "punto critico" la segnalazione dei bug si stabilizza fino a Settembre 2011 sulla media di 10-12 Bug al mese.

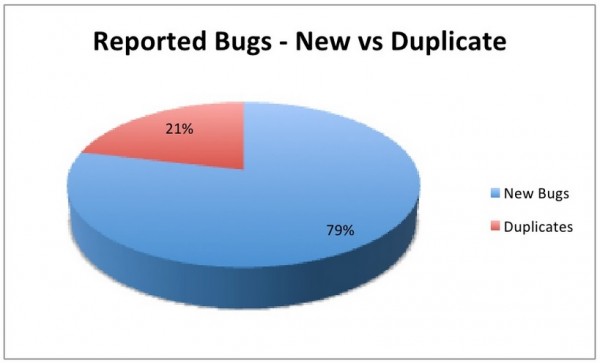

In questo grafico a torta è possibile avere una statistica di quante volte siano state ricevute segnalazioni per lo stesso bug. I duplicati, infatti, non vengono mai pagati. Solo il primo segnalatore riceverà la sua meritata ricompensa.

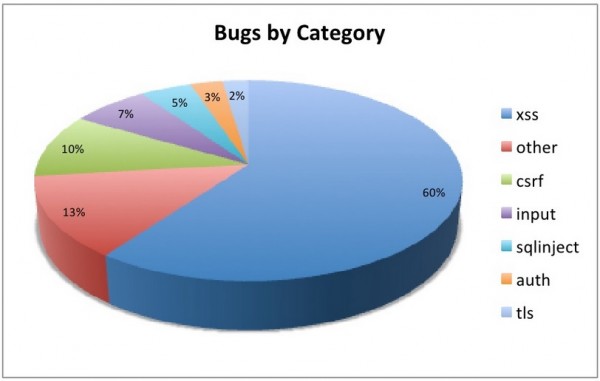

È impressionante vedere come la maggior parte dei bug segnalati (il 60%) siano Cross Site Scripting (XSS). Sono sicuramente i meno pagati, ma una decina di questi potrebbero valere quanto una SQL Injection. Di minore popolarità invece problematiche di autenticazione ("auth" sul grafico).

|

Numero di bug riportati |

Percentuale a persona |

|

1 Bug |

47 % |

|

2-5 Bugs |

33 % |

|

6+ Bugs |

20% |

La tabella riporta la percentuale con cui un solo ricercatore ha segnalato i bug. Ben il 20% delle persone partecipanti al Bug Bounty ha segnalato piu di 6 Bugs riconosciuti come validi.

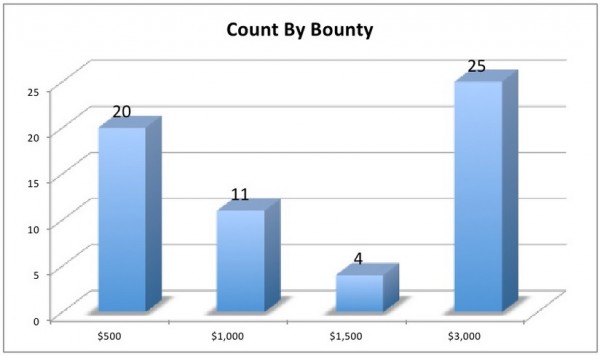

Passando al lato economico, possiamo riassumere che Mozilla ha pagato 104.000,00$ (da Dicembre 2010 a Settembre 2011) per un totale di 64 bug riconosciuti come validi a 24 ricercatori diversi. Le uscite nel dettaglio sono le seguenti: