Nota: questo articolo può contenere informazioni non aggiornate. Una lezione più aggiornata è disponibile all'interno della guida al penetration test con Kali Linux, dedicata specificamente ad OpenVas.

OpenVAS (Open Vulnerability Assessment System) è l'evoluzione Open Source del framework Nessus, uno dei più importanti security scanner distribuito come software proprietario. OpenVAS è quindi un software libero distribuito sotto licenza GPL in grado di effettuare scansioni di un sistema alla ricerca di vulnerabilità, il tool si basa su un database contenente le principali vulnerabilità le quali verranno analizzate ogni qual volta si trovi un servizio in ascolto sul target.

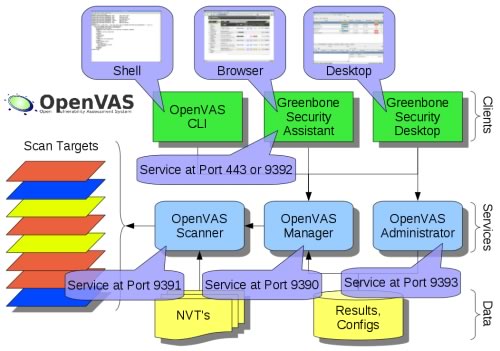

L'architettura di OpenVAS è sicuramente molto complessa e si può riassumere attraverso l'immagine seguente:

L'OpenVAS Manager è il servizio centrale del sistema, elabora i risultati delle scansioni provenienti dall'OpenVAS Scanner il quale effettuata l'operazione di scan sul target selezionato. OpenVAS Admnistrator ha il compito di gestire gli utenti e i relativi comandi, inoltre effettua gli aggiornamenti del framework e delle vulnerabilità.

Per interagire con OpenVAS sono disponibili tre opzioni, la prima gestita dall'OpenVAS CLI permette di comandare il framework tramite Shell, Greenbone Security Assistant è l'interfaccia grafica web-based comunemente più utilizzata e più intuitiva, infine Greenbone Security Desktop permette la gestione attraverso l'interfaccia grafica desktop.

OpenVAS è distribuito e supportato per i sistemi CentOS, Debian, Fedora, Mandriva, openSUSE, RedHat e Scientific Linux. Ubuntu non è una distribuzione supportata ufficialmente e vi sono diversi problemi di installazione e di utilizzo.

In questo articolo vedremo come sfruttare OpenVAS in BackBox, una distribuzione dedicata al Penetration Testing, che include nativamente il Framework.

Nota: questo articolo può contenere informazioni non aggiornate. Una lezione più aggiornata è disponibile all'interno della guida al penetration test con Kali Linux, dedicata specificamente ad OpenVas.

Aggiorniamo e Avviamo OpenVAS

OpenVAS basa le proprie scansioni su un database interno contenente la quasi totalità delle vulnerabilità conosciute, è pertanto fondamentale aggiornare il software prima di avviare un'analisi garantendoci delle scansioni approfondite e di maggior successo.

Mediante il menu principale di BackBox procediamo all'aggiornamento cliccando su "Update > OpenVAS".

Terminato l'aggiornamento procediamo ad avviare i servizi legati a OpenVAS dal menu principale "Services > OpenVAS > openvas-services start", digitiamo la nostra password e il terminale ci confermerà l'avvio dei servizi:

Starting OpenVAS Scanner: openvassd.

Starting OpenVAS Manager: openvasmd.

Starting OpenVAS Administrator: openvasad.

Starting Greenbone Security Assistant: gsad.

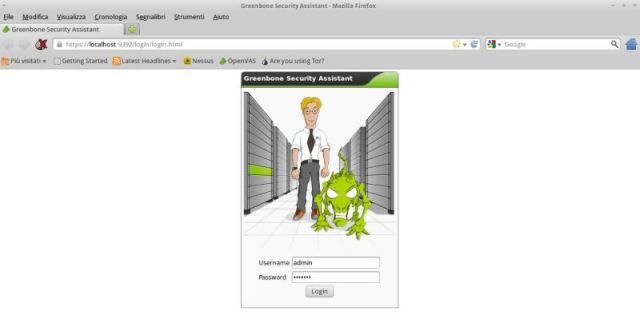

Done.Ora accediamo all'interfaccia Web-Based attraverso la comoda scorciatoia dal menu di BackBox "Auditing > Vulnerability Assessment > Network Assessment > OpenVAS GSA":

Apparirà la richiesta di login nel browser Firefox, il nome utente di default è "admin" e password "backbox" per accedere alle funzionalità di OpenVAS.

Nota lezione più aggiornata guida al penetration test con Kali Linux

Utilizziamo OpenVAS

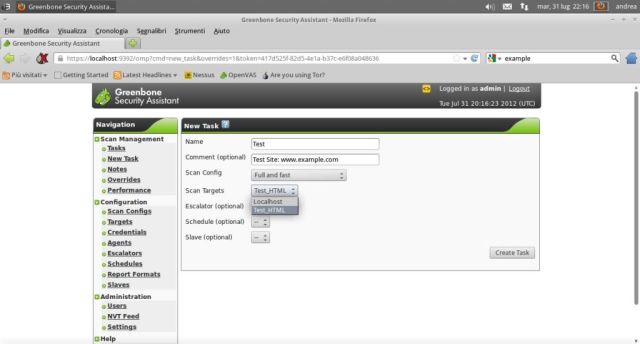

Una volta ottenuto l'accesso al pannello di controllo web interagiamo con OpenVAS attraverso un intuitivo menu di navigazione che apparirà sulla sinistra dello schermo. Per avviare la nostra prima analisi dovremo inizialmente indicare il Target da analizzare selezionano l'opzione "Targets" nel menu principale "Configuration" e indicheremo il nome del nostro target, l'host, un eventuale commento e le porte da scansionare. Se l'host soggetto alle analisi richiede l'autenticazione e noi ne siamo a conoscenza possiamo specificare le credenziali di accesso e il metodo di autenticazione SSH o SMB attraverso l'apposito menu "Credentials".

Terminata la configurazione dell'host possiamo procedere alla creazione del Task, l'operazione che ci permetterà di avviare l'analisi del nostro target

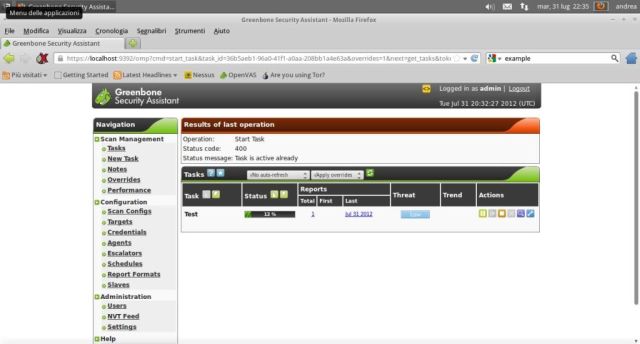

Avvieremo la scansione accedendo al menu Tasks e selezionando il pulsante Start in corrispondenza del nome assegnato alla nostra missione. La scansione si avvierà in automatico e dovremo aggiornare periodicamente la pagina per verificarne l'avanzamento, alternativamente è possibile selezionare la più comoda opzione che ci permette di aggiornare la pagina automaticamente ogni 10, 30 o 60 secondi attraverso l'apposito menu a tendina.

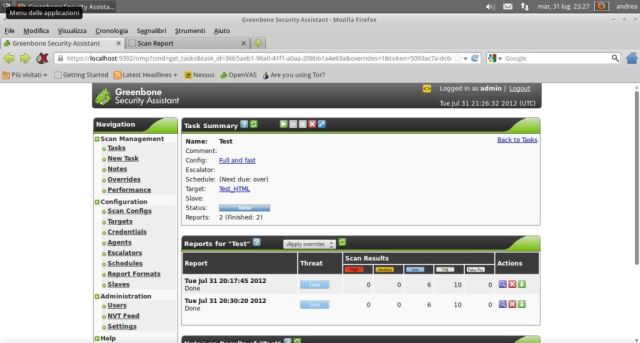

Terminata la scansione possiamo accedere al report per verificarne l'esito